Пришла мысль в голову посканировать сети крупнях ДЦ которые продают дедики на наличие openrelay сервереов. Вариантов несколько как это можно сделать. Вариант первый – через использование nmap и модуля к нему smtp-open-relay.nse

nmap – тут все просто:

sudo nmap –script smtp-open-relay.nse –script-args smtp-open-relay.domain=demi4.com -p25,465,587 demi4.com

выдает нам:

|

1 2 3 4 5 6 7 8 9 10 11 12 |

root@localhost:/home/tmp# sudo nmap --script smtp-open-relay.nse --script-args smtp-open-relay.domain=demi4.com -p25,465,587 demi4.com Starting Nmap 6.47 ( http://nmap.org ) at 2015-01-16 17:11 EET Nmap scan report for demi4.com (46.63.127.40) Host is up (0.040s latency). PORT STATE SERVICE 25/tcp filtered smtp 465/tcp filtered smtps 587/tcp open submission |_smtp-open-relay: Server doesn't seem to be an open relay, all tests failed Nmap done: 1 IP address (1 host up) scanned in 22.68 seconds |

тут как бы все ясно и я решил посмотреть как работает этот же модуль в metasploit framework, итак начну.

|

1 2 3 |

msfconsole use auxiliary/scanner/smtp/smtp_relay show options |

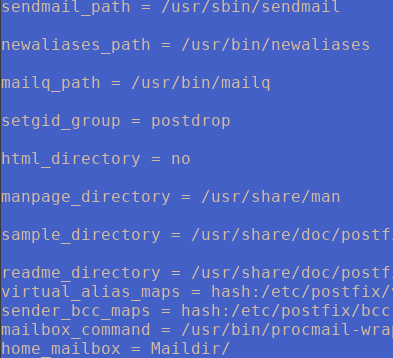

Теперь устанавливаем опции сканирования:

|

1 2 3 4 5 |

set EXTENDED true set MAILTO demi4@demi4.com set RHOSTS 46.165.196.0/22 set PORT 25 set THREADS 10 |

Проверяем что все стоит верно:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 |

msf auxiliary(smtp_relay) > show options Module options (auxiliary/scanner/smtp/smtp_relay): Name Current Setting Required Description ---- --------------- -------- ----------- EXTENDED true yes Do all the 16 extended checks MAILFROM sender@example.com yes FROM address of the e-mail MAILTO demi4@demi4.com yes TO address of the e-mail RHOSTS 46.165.196.0/22 yes The target address range or CIDR identifier RPORT 25 yes The target port THREADS 10 yes The number of concurrent threads msf auxiliary(smtp_relay) > |

Ну и пускаем в бой 🙂 наш поиск.

|

1 |

run |

Ждем как наш поиск закончится, я кратко пробегусь по параметрам:

|

1 2 3 4 5 6 |

EXTENDED -- разрешаем расширенное диагностирование сервера на наличие openrelay MAILFROM -- указываем от чьего имени будет тестироваться отправка MAILTO -- указываем кому будем отправлять письма RHOSTS -- указываем один адрес для проверки или адрес IP сети RPORT -- указываем SMTP порты которые будем проверять (по умолчанию один порт 25) THREADS -- в сколько потоков сканировать диапазон |

Что мне не нравится в этом модуле что не хочет он сканировать сразу все нужные порты, а только по одному (((

В моем примере, результата нет, но это не значит что в интеренте нет openrelay серверов